趋势与观点 | 构建稳健的第三方风险管理(TPRM)框架

在当今的商业环境中,与第三方合作已成为企业发展的常见需求,但如何妥善管理这些合作关系带来的风险是一个复杂的问题。为了有效应对这些风险,企业需要采取一个综合性的管理策略,涵盖合作伙伴的选择、风险评估和预防措施,同时明确哪些第三方对业务至关重要,检查它们的安全标准,并制定详细的合同条款,确保合作的透明性和灵活性。建立一个健全的第三方风险管理( Third-Party Risk Management,TPRM)框架可以帮助企业在挑选出最适合其发展目标的合作伙伴的同时,保障数据在整个业务网络中的合规流动,从而不仅促进了业务的成长,也保护了信息安全。

监管合规形势

诸多行业都需要建立第三方风险管理计划。管理敏感和受保护信息的组织通常需要遵守一项或多项法规。不遵守法规可能导致监管罚款和暂停营业。需要管理第三方风险的法规、标准和框架的一些例子包括:《美国加利福尼亚州消费者隐私法案(CCPA)》—— 该法案及相关条例适用于收集加州居民消费者数据的公司。该法案赋予消费者知情权、删除权、退出选择权、纠正权和限制信息使用的权利。

-

《美国健康保险流通与责任法案(HIPAA)》—— 一项适用于收集患者健康信息(PHI)的联邦法律。其旨在保护患者健康信息在未经患者同意或知晓的情况下不被披露。

-

《HITRUST通用安全框架(CSF)》—— 一个框架,涵盖了多个标准和法规的一系列要求,以确保风险管理和监管合规。

-

《美国马萨诸塞州数据安全法》—— 适用于在马萨诸塞州开展业务的公司。该法律概述了公司必须采取哪些措施来防止数据泄露。

-

《国际标准化组织(ISO)标准 ISO 27001》—— 一项旨在管理信息安全的全球标准。它适用于任何行业或地点的组织。

-

《欧盟(EU)通用数据保护条例(GDPR)》—— 适用于收集欧盟公民消费者数据的公司。通用数据保护条例要求组织关注用户数据,并在如何收集、共享和使用此类数据方面提供透明度。

-

《中国个人信息保护法(PIPL)》——适用于处理中国公民个人信息(PII)的公司。该法旨在保护个人在网络空间中的隐私权,并规范个人信息处理活动。

-

《支付卡行业数据安全标准(PCI DSS)》—— 影响所有参与支付卡账户处理的实体。

即使有可用的法规、框架和标准,有效的风险管理依旧非常滞后,每年发生的数百起数据泄露和勒索软件攻击事件证明了这一点。相互关联的业务环境意味着一家企业的数据泄露可能成为另一家组织的问题。最新的Change Healthcare 数据泄露事件就是这种相互关联性的现实例子。

TPRM 的挑战与解决方案

由于内部存在一些挑战,组织在建立和维护 TPRM 时经常面临困难,包括:

-

采用性 —— 尽职调查会延误业务计划。

-

计划有效性 —— 冗长的问卷调查没有得到尽职调查团队的执行。

-

可扩展性 —— 对第三方服务的需求增长速度快于内部计划资源。

-

供应商管理 —— 没有合同的传统供应商;对供应商安全风险有限的可见性。

虽然第三方风险管理计划并非万无一失,但有一些简单的解决方案可以帮助企业领导层在晚上睡得更好,因为他们知道这些方案已被证明在缓解第三方风险方面是有效的。有效的第三方风险管理的关键在于数据驱动的尽职调查和监测计划,这些计划与组织的弹性和企业风险管理的策略无缝集成。通过详尽的尽职调查和监测计划收集的数据不仅可以加强风险管理,还可以成为组织的战略资产,确保明智的决策和效率的提升。

1.尽职调查和监测过程需考虑的因素:

-

制定一个跨职能计划,由组织中各个相关团队的代表参与。这些团队包括采购、法律、安全、隐私、审计和合规。

-

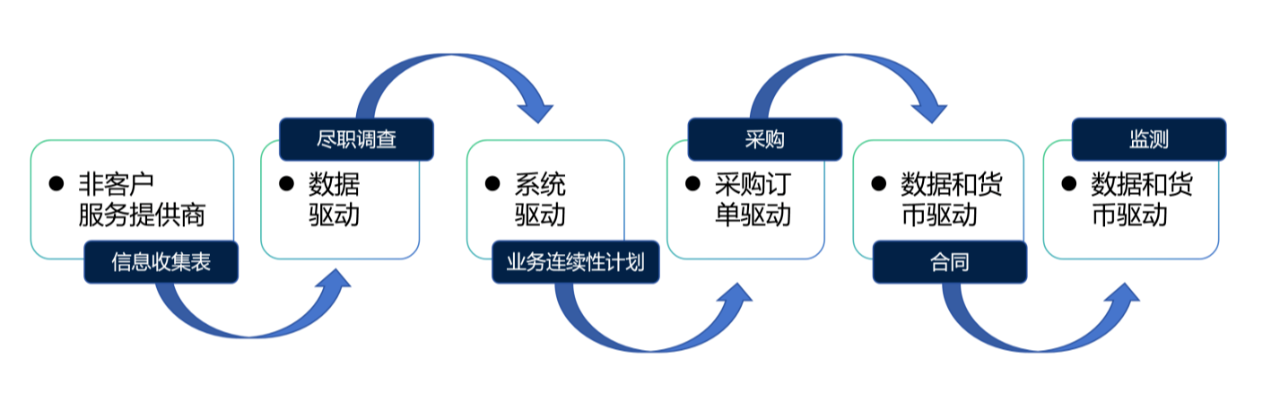

集中尽职调查和监测过程,使其成为企业所有者的一站式服务,如图1所示。

-

为该过程定义服务级别协议(SLA)并监测其遵守情况。高风险供应商审查应比中等风险供应商审查花费更长时间。对高风险供应商的管理流程不应超过2 - 3 周。

-

将尽职调查和监测过程重点放在与关键数据交互的供应商上 —— 这不会是采购系统中的每个供应商。

-

使用分级风险方法。与供应商相关的风险级别应决定审查工作。

-

在尽职调查和监测计划的早期阶段,设计简洁的合规问卷。问题的数量不应超过 60 - 70个,以避免该过程成为一种仅 “打勾” 活动。

-

有效的第三方认证报告,如 HITRUST 或 ISO 27001 认证,在评估范围内服务时可以替代尽职调查问卷。

根据尽职调查结果,在流程的合同阶段纳入关键的安全、弹性和审计条款。

图 1—— 集中式第三方风险管理计划

2.建立完整的第三方风险管理计划的其他考虑因素:

a. 业务连续性计划(BCP)

-

应将供应商尽职调查阶段及灾难恢复和 BCP 计划整合起来,以识别可能影响该计划的所有新供应商。

-

在签署任何合同之前获取供应商的恢复点目标(RPO)和恢复时间目标(RTO)承诺。

b. 监测

-

考虑季度绩效监测。

-

实施年度合规审查。

c. 企业风险管理

-

在尽职调查和监测阶段之后,将第三方观察结果和补救措施与风险登记册联系起来,以保持风险状况的最新状态。

-

风险数据将有助于预测哪些第三方要参与和保留在供应链数据库中。

d. 报告

- 不应忽视定期报告。重要的是要正式确定关于几个关键绩效指标(KPI)的报告,并概述进展、当前和持续的风险,并向管理层和董事会标记一切相关问题。

除了上述考虑因素之外,还有几种支持框架和工具可以帮助组织建立 TPRM 计划:

-

NIST 特别出版物(SP)800 - 161《系统和组织的网络安全供应链风险管理实践》—— 该计划增加了组织管理与网络安全相关的供应链受损的风险。

-

NIST IR 8374《勒索软件风险管理:网络安全框架简介》—— 该框架可作为组织管理勒索软件事件风险的指南。

-

发起组织委员会(COSO)企业风险框架(ERM)—— 该指南为组织提供了一个建立全面风险管理计划的框架,该计划也包括了 TPRM 流程。

-

共享评估标准化信息收集(SIG)问卷 —— 该问卷是一项付费服务,为组织提供了一组可在尽职调查和监测过程中使用的问题。

言之未晚

总之,无论什么时候开始实施 TPRM 计划永远不算太晚。上述考虑因素对于建立简单的 TPRM 计划以及应对一些常见的计划挑战至关重要:采用性 —— 领导支持与明确界定的项目服务级别协议(SLA)相结合。

-

计划有效性 —— 可操作且适用于您业务的定制问卷。

-

可扩展性 —— 简化关键流程并寻求自动化。

-

供应商管理 —— 确定传统关键供应商并进行尽职调查。更新合同条款。

计划的简易性对于提高组织的采用度和支持度均非常重要。因此,企业可以在合规性、弹性和企业所有者满意度之间取得健康的平衡。

编者按:本文于2024年8月13日首次发表于ISACA官网News and Trends/Industry News。文章内容仅代表作者本人观点。

作者:DORINA HAMZO, CISA, CDPSE,是 AdviseUp Consulting LLC 的创始人兼首席执行官。

翻译:王彪,COBIT2019、CISA、CDPSE、CDMP、CDSP、CISP-DSO、ISO27001LA、信息安全工程师(软考)、ISACA微信公众号特邀通信员、天融信数据安全治理专家

校对:唐四宝(Jerry Tang),CISA, CDPSE,CZTP,ISACA微信公众号特邀通讯员。

.png)